L’utilisation d’une combinaison identifiant (ID) + mot de passe est le moyen d’authentification le plus répandu pour permettre l’accès des différents utilisateurs aux systèmes informatiques et applications de l’entreprise. Mais ce mode d’identification est insuffisamment sécurisé pour protéger les données sensibles et confidentielles d’une entreprise compte tenu du paysage actuel de la cybersécurité. En effet, les compromissions de mots de passe explosent et elles sont malheureusement, bien souvent, la porte d’entrée des hackers pour accéder aux données et aux fichiers des entreprises.

Quelques statistiques révélatrices autour de cet enjeu :

- 51 % des personnes utilisent les mêmes mots de passe pour leurs comptes professionnels et personnels.

- 19 % des adultes en France utilisent un ou deux mots de passe identiques pour tout.

- 1/3 des violations sont causées par des logiciels malveillants de type « password dumper ».

LA bonne réponse pour contrer ce vecteur d’attaque est la configuration de l’authentification multifacteur (MFA) sur les systèmes et les applications qui le proposent. Nous allons vous présenter son principe en détails, puis nous verrons comment Microsoft propose aux utilisateurs des suites Microsoft 365 et Office 365 de le mettre en place pour sécuriser leurs données d’entreprise.

Qu’est ce que l’authentification multifacteur (MFA)?

L’authentification multifacteur (MFA) est un processus de sécurité qui nécessite minimum deux, voire plusieurs facteurs de vérification pour prouver l’identité d’un utilisateur. L’absence d’un des facteurs demandé fait bien évidemment échouer l’authentification.

C’est exactement le principe lorsque vous vous connectez à votre banque. Il faut considérer que votre poste de travail est votre banque de données.

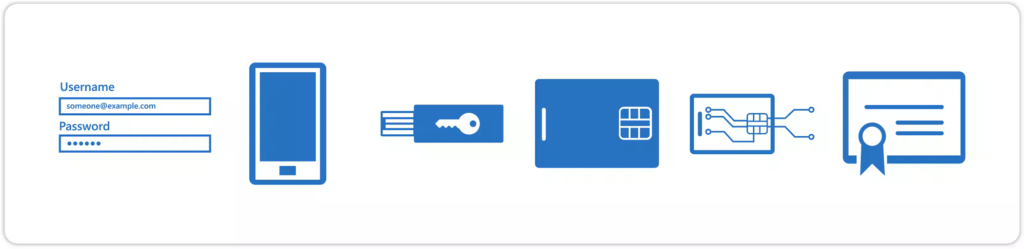

Lors d’une authentification multifacteur, les facteurs demandés à l’utilisateur doivent être de catégories différentes parmi les suivantes :

- Facteur de connaissance (« Ce que je connais ») : l’utilisateur doit fournir un mot de passe, un code PIN ou la réponse à des questions.

- Facteur de possession (« Ce que je possède ») : l’utilisateur doit réaliser une action avec un objet qu’il possède comme un smartphone, une carte à puce, une clé ou token USB…

- Facteur d’inhérence ( « Ce que je suis ») : l’utilisateur doit utiliser une caractéristique physique qui lui est propre et unique telle qu’une empreinte digitale, la reconnaissance vocale ou faciale, et tout autre type de biométrie.

De ce fait, une authentification qui nécessite un mot de passe et un code PIN n’est pas considérée comme multifacteur puisque les deux facteurs utilisés sont des facteurs de connaissance. Ils sont donc sujets aux mêmes menaces ! On parle alors juste de double authentification dans ce cas.

Comment le MFA vous protège sur Microsoft 365 ?

Microsoft 365 propose des méthodes d’authentification multifacteur (MFA) variées et flexibles pour répondre aux besoins spécifiques des entreprises et protéger les utilisateurs.

Au-delà de la combinaison ID + mot de passe, l’application M365 peut demander à l’utilisateur :

- De valider une connexion à partir de l’application mobile Microsoft Authentificator en lui envoyant une notification Push sur son smartphone. L’utilisateur devra autoriser la connexion grâce à un procédé biométrique (reconnaissance faciale) ou l’utilisation d’un mot de passe à usage unique (code OATH).

- De renseigner un code reçu par SMS ou par un appel vocal sur son téléphone mobile

- D’utiliser une clé de sécurité FIDO2 : grâce à une clé USB externe, de la communication en NFC ou d’une autre clé de sécurité externe prenant en charge les normes FIDO l’utilisateur peut se connecter sans nom d’utilisateur, ni mot de passe.

Selon Microsoft, le MFA bloque plus de 99,9 % des attaques de compromission de compte. De plus, c’est un excellent moyen pour les entreprises de promouvoir la mobilité et de permettre un mode de travail hybride sans dégrader le niveau de sécurité de l’organisation.

Comment activer le MFA sur Microsoft 365 ?

Il existe plusieurs façons d’activer l’authentification multifacteur, en fonction du plan Microsoft 365 ou Office 365 que vous possédez ou que vous envisagez de souscrire. Découvrez les différentes suites Business et Enterprise dans notre article.

1. Avec les paramètres de sécurité par défaut

Pour tous les plans Microsoft 365 et les abonnements Office 365 payants ou en version d’évaluation créés après le 21 octobre 2019, les paramètres de sécurité par défaut sont disponibles et activés.

Les utilisateurs ont 14 jours pour activer le MFA sur leurs comptes (le délai commence dès la première connexion suivant l’activation des paramètres de sécurité par défaut) ; si ils ne l’ont pas fait lorsque les 14 jours sont écoulés, ils ne peuvent plus se connecter à leur compte professionnel Microsoft.

Cette fonctionnalité n’est pas paramétrable et ici tous les utilisateurs sont soumis aux mêmes règles et exigences pour garantir un niveau de sécurité de base.

2. Avec les stratégies d’accès conditionnel

Pour aller plus loin, vous pouvez mettre en place des stratégies d’accès conditionnel qui vous permettront de moduler la mise en place du MFA en fonction de groupes d’utilisateurs, pour la connexion à des applications spécifiques ou plus globalement en fonction du niveau de risque.

Vous pouvez utiliser des stratégies d’accès conditionnel avec les plans suivants :

- Microsoft 365 Business Premium

- Microsoft 365 E3 et E5

- Licences Azure AD Premium P1 et Azure AD Premium P2

Quelques exemples d’accès conditionnels à mettre en place :

- Exiger le MFA pour les administrateurs

- Bloquer l’authentification héritée

- Exiger le MFA pour tous les utilisateurs

- Exiger la modification du mot de passe pour les utilisateurs à risque

- Exiger le MFA pour les connexions à risque

- Exiger des appareils conformes

- Bloquer l’accès par emplacement

3. Par compte d’utilisateur individuel (non recommandé par Microsoft)

Si les paramètres de sécurité par défaut, ni les stratégies d’accès conditionnel ne peuvent pas être utilisés, Microsoft propose pour tout abonnement l’authentification multifacteur par utilisateur. Cette fonctionnalité permet d’appliquer le contrôle du MFA par utilisateur, d’exclure des sites de confiance et d’adapter la durée de mémorisation du MFA. Cela vous permet de protéger à minima les comptes d’utilisateur qui ont des rôles d’administrateur.

25 octobre 2022

25 octobre 2022 Par

Par

Commentaires