En 2020, la crise sanitaire a vu une intensification des activités cybercriminelles qui se sont développées de manière contextualisées ou opportunistes. Les rançongiciels ont été la première cause de recherche d’assistance sur le site cybermalveillance.gouv.fr pour les entreprises et associations, selon les données de la Fédération EBEN d’avril-juin 2021. Celles-ci concernent toutes les organisations.

Pour assurer la pérennité de votre organisation, il convient de prendre des mesures préventives que nous allons vous présenter ici. Certaines d’entre elles ne demandent aucun investissement, car il s’agit seulement d’un changement d’organisation ou parce que vous disposez déjà des outils nécessaires dans votre offre Microsoft 365.

Mais tout d’abord, rappelons ce qu’est un ransomware.

Autodiagnostic de sécurité

Protégez votre organisation en réalisant gratuitement un audit de votre sécurité.

En moins de 2 minutes, obtenez votre plan d’action personnalisé.

Qu’est-ce qu’un ransomware ?

Un ransomware (ou rançongiciel) est un logiciel malveillant qui verrouille vos postes de travail, serveurs, appareils mobiles… Une demande de rançon vous est alors réclamée pour retrouver l’accès à vos données.

Pour se mettre en place, le pirate commence par accéder à une machine présente sur votre réseau. La première étape de l’attaquant est d’obtenir un accès à une machine interne à l’entreprise. Les techniques d’entrée principales sont :

- l’exploitation d’une faille de sécurité en ciblant les services informatique publiés sur internet de l’entreprise : accès VPN, portail web de la messagerie, services de bureau à distance (TSE, RDS, terminal serveur…) ;

- le phishing (ou hameçonnage) par mail ou SMS. Il s’agit d’un message qui reprend la charte graphique d’un acteur fiable : une administration, une banque ou un grand site d’e-commerce, par exemple. La victime clique sur un lien qui télécharge le logiciel malveillant ou ouvre une pièce jointe corrompue.

Le logiciel s’installe sur le poste de travail. L’attaquant peut alors corrompre les données auxquelles l’utilisateur ciblé peut accéder en écriture. L’attaquant va ensuite essayer d’élever ses privilèges en récupérant les accès d’un administrateur. Le but final de l’attaquant est de compromettre les sauvegardes, afin d’empêcher l’entreprise de restaurer les données corrompues par l’attaquant.

Le logiciel se déploie alors dans l’environnement informatique : autres appareils connectés au réseau, serveurs applicatifs et de stockage, serveurs de sauvegarde, etc. Il chiffre toutes les données. Une fois étendu sur l’ensemble du réseau, il verrouille toutes les machines, détruit les sauvegardes locales et externalisées, puis fait apparaître un message réclamant une rançon pour les déverrouiller.

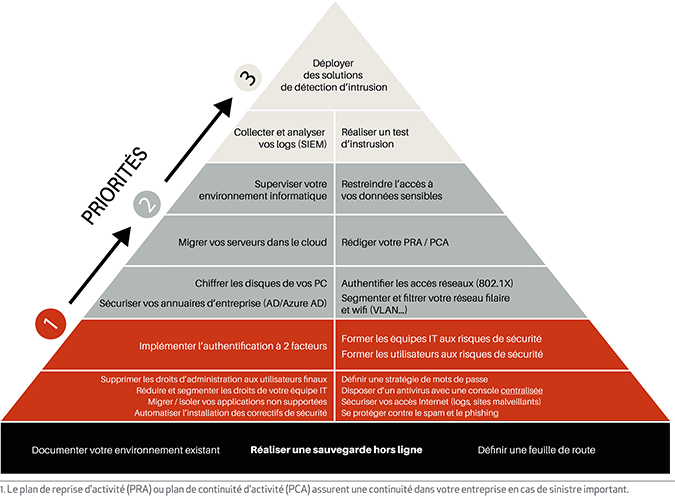

Actions à mettre en place pour protéger votre organisation

Pour protéger votre organisation, respectez la pyramide de la sécurité ci-dessous, en partant des actions correctives qui combleraient le plus vite possible les failles les plus simples à exploiter par des attaquants peu expérimentés (la base).

1. Réalisez régulièrement une sauvegarde hors ligne

Les cyberattaquants visent aujourd’hui tous les serveurs, y compris les sauvegardes. Effectuez donc manuellement des sauvegardes régulières de l’ensemble de vos données sur un support déconnecté de votre réseau. Elles vous permettront de relancer votre infrastructure à partir des dernières données sauvegardées.

En savoir plus : Protégez vos sauvegardes de données avec la règle du 3-2-1.

2. Segmentez les droits des utilisateurs et administrateurs

Afin d’empêcher l’installation de logiciels malveillants sur les postes de travail, supprimez les droits d’administration de vos utilisateurs finaux. Pour empêcher un cyberattaquant de contrôler votre environnement informatique en cas d’intrusion, réduisez et segmentez les droits de votre équipe IT en appliquant le principe de moindre privilège pour les comptes d’administration et en séparant l’administration du service de l’administration du contenu.

3. Mettez à jour vos applications et systèmes d’exploitation

Les éditeurs de logiciel publient régulièrement des correctifs de sécurité pour patcher les failles de sécurité connues. Automatisez leur installation, avec Windows Update par exemple, afin que ces dernières ne soient pas exploitées pour s’infiltrer dans votre organisation. Si vous disposez d’applications non supportées, migrez-les et isolez-les sur des serveurs dédiés.

4. Définissez une stratégie de mots de passe

Pour ralentir les attaques par « force brute » pour trouver les mots de passe d’accès à vos applications et systèmes, ceux-ci doivent être complexes et uniques. Pour empêcher des mots de passe simples et répétitifs, définissez une stratégie de mots de passe interne. Attention à ne pas tomber dans l’excès en imposant des mots de passe trop complexes : les utilisateurs auraient alors tendance à les noter sur un post-it. Privilégiez l’utilisation d’une phrase pour servir de base au mot de passe, plutôt que des mots de passe aléatoires trop compliqués à retenir.

Allez plus loin : 4 solutions pour en finir avec les mots de passe

5. Sécurisez les postes de travail et votre réseau internet

Mettez en place des pares-feux et antivirus sur l’intégralité de vos machines (postes de travail, serveurs, etc.). Optez pour une solution avec console centralisée pour faciliter leur gestion et superviser votre réseau. Les solutions que nous préconisons sont Fortinet Fortigate (pare-feu et proxy), Fortinet FortiSwitch (commutateurs réseaux) et Fortinet AP (points d’accès wifi).

Protégez-vous également contre le spam et le phishing avec des logiciels adaptés, comme Microsoft 365 Defender for Office 365 inclus dans le plan de licence Microsoft 365 Business Premium.

6. Implémentez l’authentification à deux facteurs

Renforcez la sécurité de l’ensemble de votre environnement informatique en mettant en place une authentification à deux facteurs sur l’ensemble de vos logiciels professionnels : un mot de passe et une validation par une application mobile. Il existe des solutions intelligentes qui s’activent lorsque le poste de travail se trouve en-dehors de votre réseau, à des horaires inhabituels ou dans des localisations exotiques.

7. Formez vos équipes aux risques de sécurité

La première porte d’entrée exploitée par les pirates est la méconnaissance des utilisateurs. Formez donc régulièrement :

- vos utilisateurs finaux sur les réflexes à adopter en matière de cybersécurité ;

- vos équipes IT sur les dernières cybermenaces et les procédures standardisées à mettre en place pour sécuriser votre infrastructure.

Par exemple, quand vous recevez un email qui semble légitime pour des transferts bancaires, mettez en place un process de contrôle pour s’assurer que la demande est légitime.

8. Chiffrez les disques de vos stations de travail

En cas de vol ou de perte d’un poste de travail, une personne malveillante peut accéder à l’ensemble de vos données et applications métier. Pour rendre l’utilisation de vos stations de travail inexploitables par une personne en-dehors de votre organisation, chiffrez-les avec Microsoft BitLocker par exemple.

9. Sécurisez vos annuaires d’entreprise

Dans la mesure où l’annuaire Active Directory (AD) contient les informations secrètes des utilisateurs, comme leurs informations d’identification, il constitue une cible de choix. Appliquez les mesures adaptées pour le sécuriser, comme présenté dans notre article dédié à la sécurisation de l’AD.

10. Protégez votre réseau internet

Pour réduire les intrusions via votre réseau internet, segmentez et filtrez votre réseau filaire et wifi, avec des VLAN.

11. Migrez vos serveurs dans le cloud

Si vous ne disposez pas d’une équipe informatique complète pour superviser de manière granulaire vos serveurs et réseaux, optez pour un stockage de vos données et applications dans un cloud public. En optant pour du PaaS (Plateforme as a Service), vous déléguez ainsi toute la maintenance et la gestion de sécurité à votre prestataire spécialisé.

12. Supervisez votre environnement informatique

Pour être alerté des anomalies qui surviennent dans votre environnement informatique (accès à des horaires inhabituels, depuis des localisations exotiques, à des fichiers que ne consulte jamais un utilisateur, etc.), déployez des solutions de supervision intelligente, comme Azure Security Center, Azure Sentinel et Azure Logs Analytics.

13. Restreignez l’accès à vos données sensibles

Pour protéger vos données les plus sensibles, restreignez leur accès aux seuls profils qui ont besoin de les traiter.

14. Collectez et analysez vos logs (SIEM)

Afin de suivre l’activité sur votre environnement informatique collectez les logs (SIEM) et mettez en place un système d’analyse automatique.

15. Réalisez un test d’intrusion

Une fois que vous avez réalisé toutes les actions précédentes, vous pouvez réaliser un test d’intrusion pour détecter les failles présentes dans votre organisation.

16. Déployez des solutions de détection d’intrusion

Pour garantir une protection élevée, vous pouvez déployer des solutions de détection automatique d’intrusion. Vous pouvez choisir Azure Advanced Threat Protection (ATP) ou Alsid for AD.

Allez plus loin : Découvrez des démonstrations d’attaque et les mesures préventives à mettre en œuvre en regardant le replay de notre webinaire « Cybermalveillance : comment se protéger ? ». [Accès limité aux professionnels, hors ESN.]

En conclusion : une protection à tous les étages

Il n’est ni coûteux ni difficile de protéger votre organisation et vos données. Cela requiert seulement la mise en place et le suivi de procédures strictes pour fermer toute porte d’entrée éventuelle à votre organisation.

Spécialiste de la cybersécurité et labellisé CyberExpert, nous pouvons réaliser pour vous un diagnostic de sécurité informatique. Le rapport que nous vous remettrons vous permettra d’identifier les actions urgentes, prioritaires et importantes que nous pourrons vous aider à mettre en œuvre.

24 juin 2021

24 juin 2021 Par

Par

Commentaires