Le nombre d’attaques informatiques a crû de manière exponentielle ces derniers mois. Elles n’affectent plus seulement les grands groupes, mais l’ensemble des organisations de toute taille. Les cyberattaquants sont très organisés et exploitent toutes les failles de sécurité et humaines pour atteindre leur objectif : arrêter votre production, accéder à l’ensemble de vos données, vous rançonner…

Pour savoir comment vous protéger, il est essentiel de comprendre comment les pirates parviennent à s’introduire dans votre organisation (primo-attaque). C’est pourquoi nous nous proposons dans cet article de vous présenter les principales portes d’entrées exploitées par les cybercriminels pour attaquer votre organisation :

- failles de sécurité connues ;

- phishing (hameçonnage) ;

- pièce jointe ou lien malveillant dans un email ;

- attaque par l’intérieur ;

- utilisation d’un accès légitime.

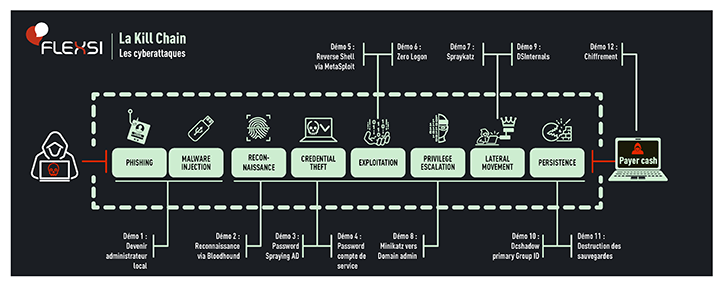

Mais avant d’entrer dans le détail de ces primo-attaques, nous allons vous présenter les différentes étapes d’une cyberattaque de type rançongiciel (cryptolocker).

Autodiagnostic de sécurité

Protégez votre organisation en réalisant gratuitement un audit de votre sécurité.

En moins de 2 minutes, obtenez votre plan d’action personnalisé.

Déroulement d’une attaque de type rançongiciel

Pour prendre le contrôle de votre environnement informatique et déployer un cryptolocker, afin de paralyser votre organisation, un cyberattaquant suit plusieurs étapes d’élévation de privilèges :

- tentative d’accès à une machine dans le cadre d’une primo-attaque (que nous allons détailler ci-dessous) ;

- tentative de déploiement sur l’ensemble des machines, en prenant le contrôle du domaine Active Directory. En effet, l’administrateur du domaine est administrateur local de toutes les machines membres du domaine ;

- prise de contrôle de l’infrastructure de virtualisation ;

- prise de contrôle du serveur de sauvegarde ;

- destruction de vos sauvegardes ;

- exécution d’un rançongiciel (cryptolocker) en utilisant un logiciel qui chiffre l’intégralité de votre disque (comme Disk Cryptor) ou certains fichiers, et demande d’une rançon pour vous redonner accès à vos données via la communication d’un mot de passe.

Focalisons-nous sur les primo-attaques. En effet, même si bloquer les primo-attaques est insuffisant pour protéger votre système informatique, fermer les portes d’entrée est une étape fondamentale pour réduire les risques d’intrusion.

Les différentes primo-attaques

Exploitation de failles de sécurité connues

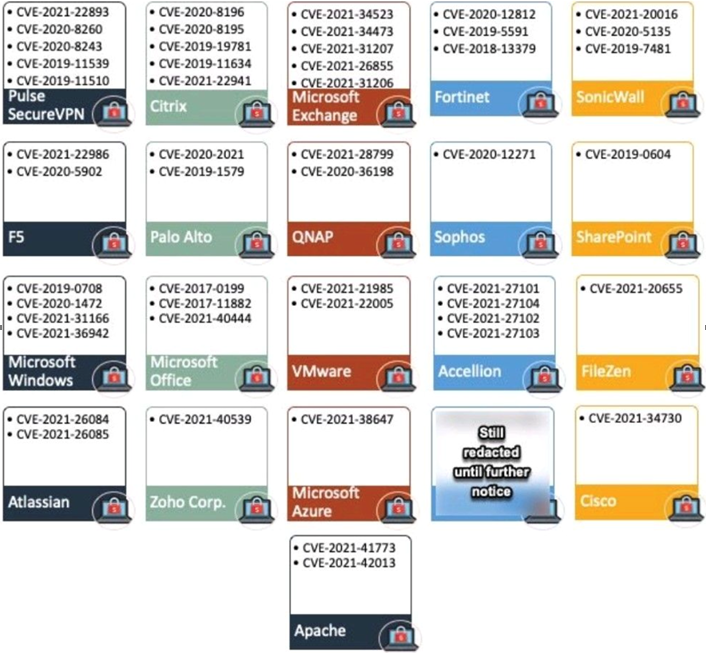

Régulièrement, les éditeurs de solutions et constructeurs de matériel mettent à jour leurs produits pour corriger des failles de sécurité connues. Il s’agit bien sûr des postes de travail et serveurs, mais également des firewalls, routeurs, systèmes d’impression, etc.

Si les patchs de sécurité ne sont pas installés sur les machines ou si ces dernières reposent sur des systèmes d’exploitation qui ne font plus l’objet de mises à jour par l’éditeur, alors les failles peuvent être exploitées pour infiltrer votre réseau et votre infrastructure.

Les pirates s’attaquent à toutes les sources disponibles sur internet : accès distants, serveurs web, messageries… Pour ce faire, ils utilisent des outils développés dans le but d’éprouver la sécurité des systèmes, comme « Rapid 7 Metasploit ».

Le schéma ci-dessous liste les principales failles de sécurité exploitées par les attaquants (avec le numéro CVE, Common Vulnerabilities and Exposures, de la faille) :

Pour s’en prémunir : installez automatiquement tous les patchs de sécurité. C’est le fameux « Windows Update » sur les stations de travail et serveurs Windows par exemple.

Phishing

Également connu sous le nom d’hameçonnage, le phishing manipule les utilisateurs d’une organisation pour extraire le maximum d’informations personnelles, comme les identifiants et mots de passe. L’objectif des cyberattaquants est de se faire passer pour un utilisateur pour s’infiltrer dans le réseau et l’infrastructure de la structure cible.

Les cybercriminels adressent des mails en se faisant passer pour une administration ou une entreprise de confiance. Ils reprennent la charte graphique de ladite organisation, la typologie des adresses mails et intègrent un message qui presse les cibles à cliquer sur un lien où ils sont invités à entrer leurs identifiants, comme une amende en cas de non-transmission d’informations.

Le phishing peut également passer par des pièces jointes qui, une fois ouvertes, exécutent un programme malveillant infectant l’ordinateur, puis l’ensemble du réseau informatique.

Pour s’en prémunir : sensibilisez vos équipes aux bonnes pratiques en matière de cybersécurité et déployez des solutions anti-phishing.

Pièce jointe ou lien malveillant

Caché dans une pièce jointe ou un lien reçu par email, ce programme permet à l’attaquant de prendre le contrôle de la machine.

Pour s’en prémunir, déployez une solution comme Microsoft 365 Advanced Threat Protection (ATP) dont le système de filtrage protège votre messagerie mail Exchange Online des logiciels malveillants et virus en analysant les pièces jointes et les liens dans un environnement isolé (Sandbox) avant réception du courriel par l’utilisateur final.

Attaque par l’intérieur

Les attaques peuvent venir de l’intérieur de votre organisation, soit par des collaborateurs, soit par des invités. Celles-ci peuvent s’effectuer par le biais d’une clé USB ou d’un câble d’alimentation qui paraît inoffensif de prime abord, par exemple.

Par ailleurs, certains attaquants n’hésitent pas à déposer des clés USB piégées dans le but qu’un utilisateur branche cette dernière et déploie un programme malveillant sans s’en rendre compte.

Pour s’en prémunir, vous devez disposer d’un antivirus sur toutes les machines et former vos utilisateurs aux bonnes pratiques de sécurité.

Utilisation d’un accès légitime

Les attaques peuvent également provenir d’anciens salariés ou prestataires qui souhaitent nuire à leur ancien employeur. Si les accès au système d’information n’ont pas été supprimés, ils peuvent y introduire un logiciel malveillant, ou vendre les données ou les identifiants de connexion aux plus offrants.

Pour s’en prémunir, vous devez mettre en place les processus de gestion des identités permettant de garantir que les accès des anciens employés ou prestataires sont désactivés.

En conclusion : diagnostiquez l’ensemble de votre SI

Maintenant que vous connaissez les principales portes d’entrées des attaquants, diagnostiquez l’ensemble de votre environnement informatique pour identifier les possibles portes d’entrée et réduire les risques d’intrusion.

Labellisé CyberExpert, Flexsi peut réaliser un audit complet pour vous, établir une feuille de route priorisée de renforcement de votre sécurité et mettre en place les plans d’actions. Découvrez notre offre de diagnostic de sécurité.

26 octobre 2021

26 octobre 2021 Par

Par

Commentaires